Сервис предназначен для моделирования действий злоумышленников по матрице MITRE ATT&CK.

MITRE ATT&CK – фреймворк, описывающий тактики и техники, которые используются при атаках на ИТ-инфраструктуру компаний. Мы используем датасет с четырьмя сотнями реальных сценариев кибератак за последний год.

Полученная информация позволяет:

1. Определить дальнейшие действия хакеров при реализации кибератаки

2. Построить комплексную систему безопасности для предотвращения критичных событий

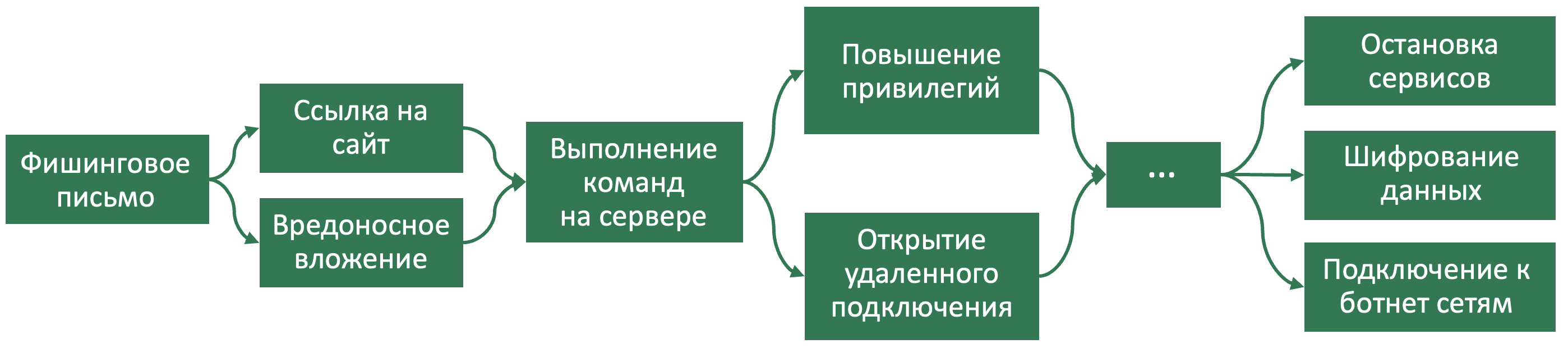

Атака не происходит в моменте. Атака – это всегда последовательность действий хакеров, которая может длиться минуты, часы, дни, месяцы и годы.

Для нейтрализации атаки необязательно видеть все действия хакеров. Обнаружение ключевых этапов атаки позволит ее своевременно предотвратить. Так, для шифрования данных хакер может распространить вредоносный файл через внутреннюю сеть и затем запустить сценарий Powershell. А может замаскироваться под легитимную программу, чтобы локальный пользователь самостоятельно запустил шифровальщика. Сценариев кибератак много. И определенное целевое действие хакера может выполняться через разные сценарии. Сегодня актуальны одни сценарии, завтра – другие.

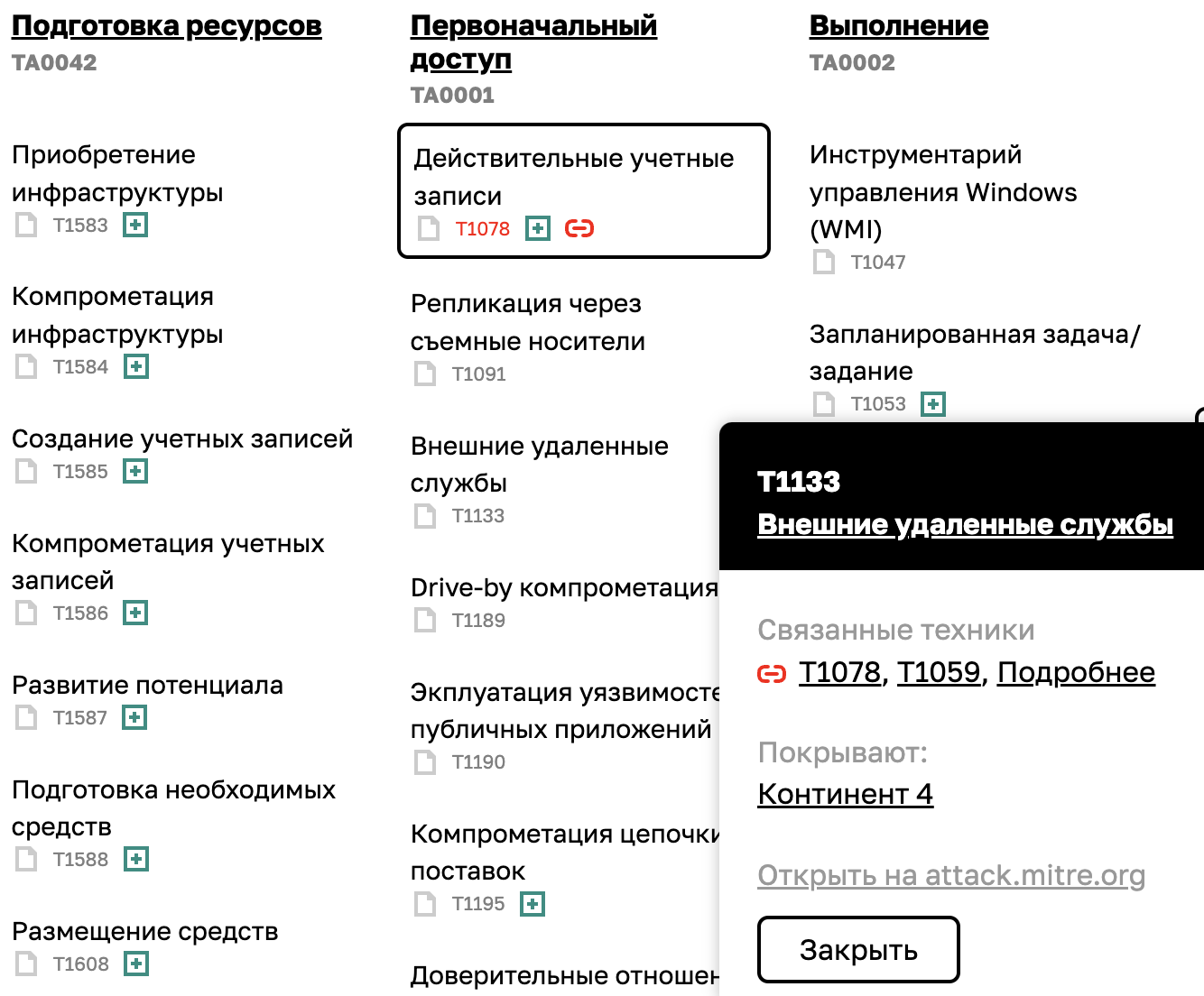

Выберите технику в матрице. При наличии связей сервис выделит связанные техники. Эти техники злоумышленники могут использовать вместе с выбранной техникой.

В основе работы сервиса используется датасет. В нем содержится четыре сотни реальных сценариев кибератак. Для формирования связей мы используем методы машинного обучения.

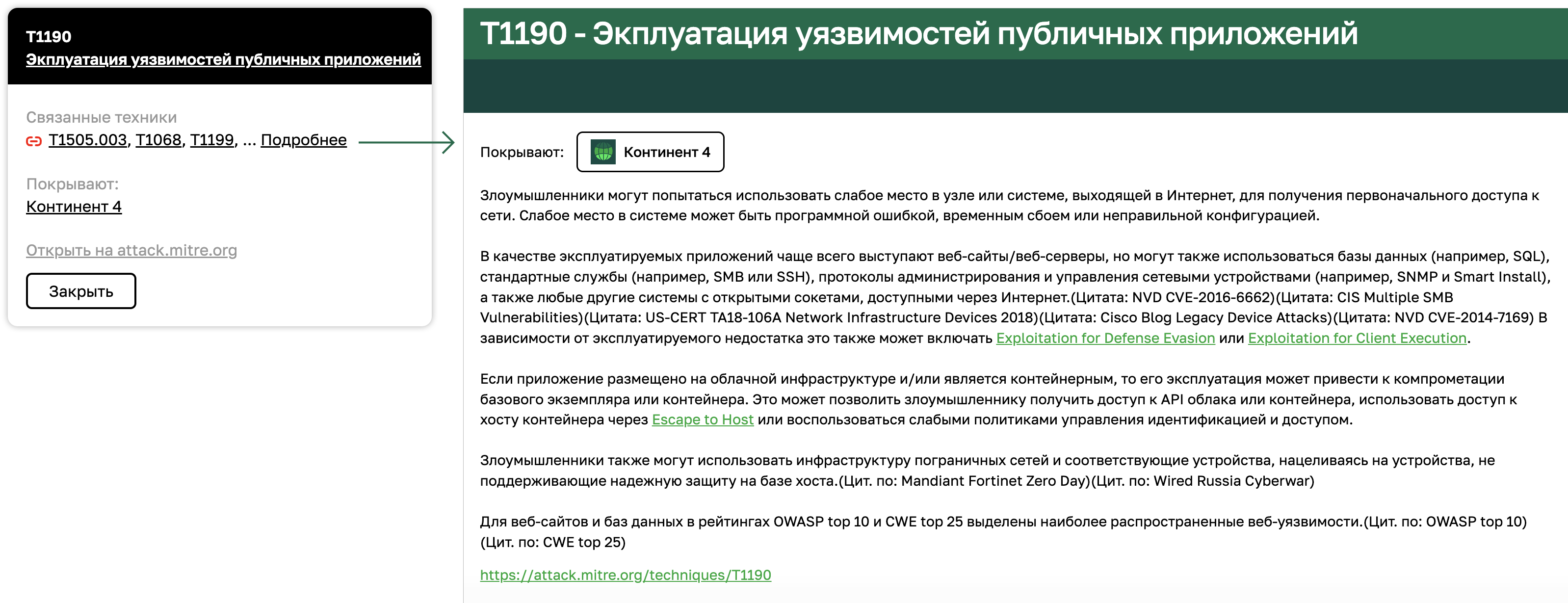

При нажатии на "Подробнее" ознакомтесь с описанием техники

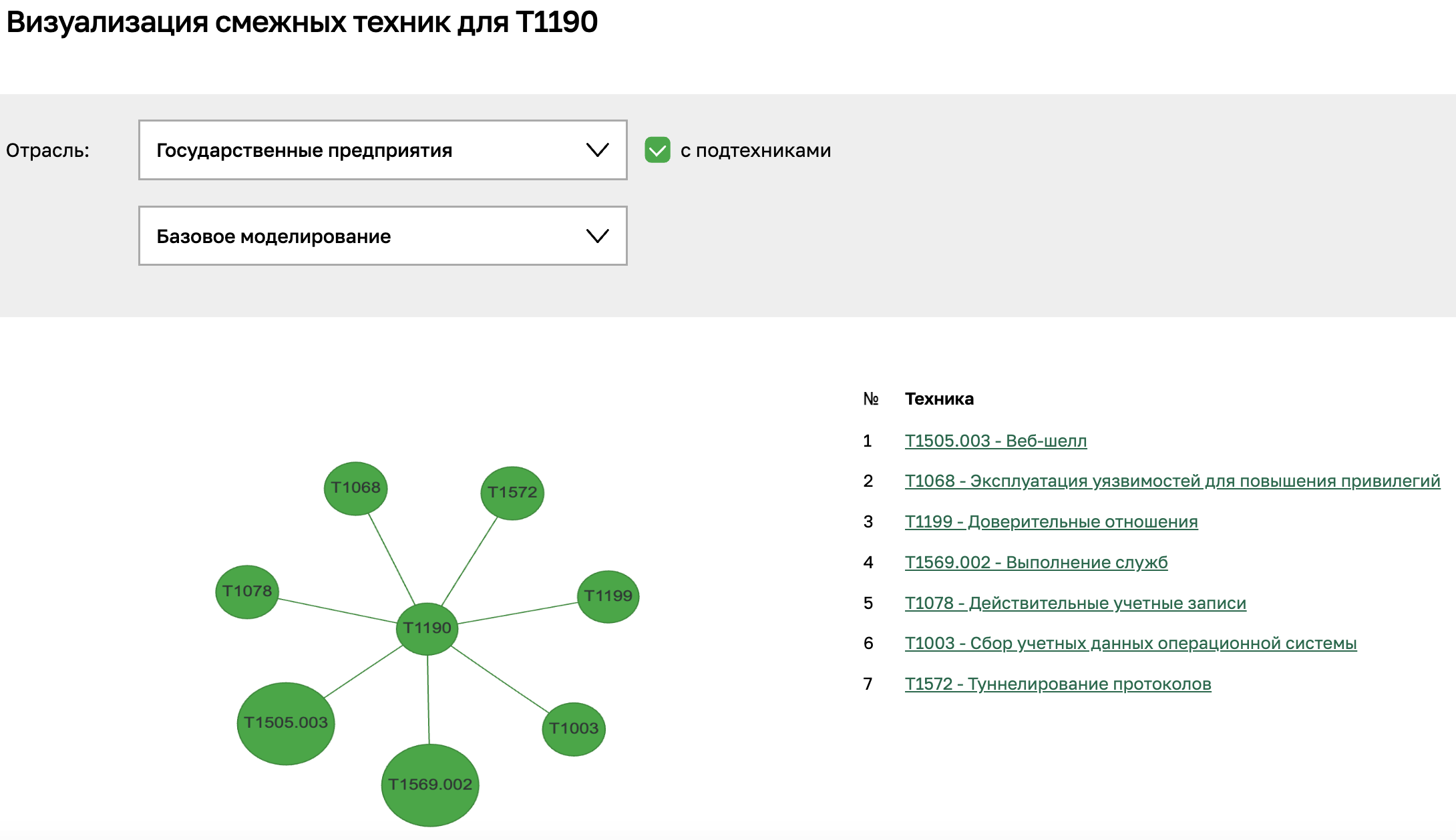

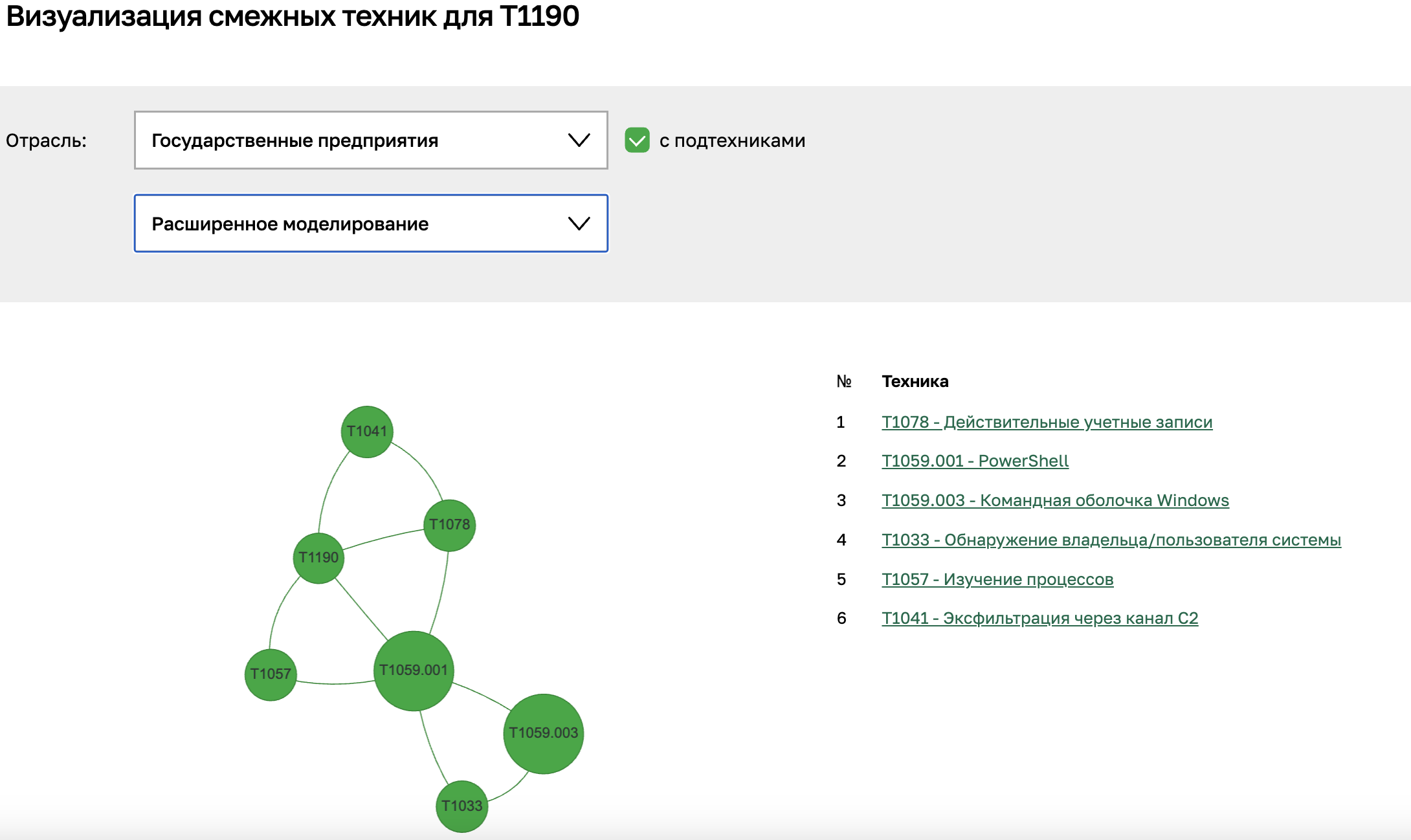

Внизу страницы с описанием техник можно визуализировать связи.

Базовое моделирование – показывает техники, которые связанны с выбранной техникой. Эти техники могут быть реализованы хакером перед или после выбранной техники. Иными словами, это топ часто встречающихся связей для выбранной техники.

Расширенное моделирование – показывает техники, которые выполняются в последовательной цепочке. Это моделирование показывает, какие смежные техники должен выполнить хакер для реализации выбранной техники.

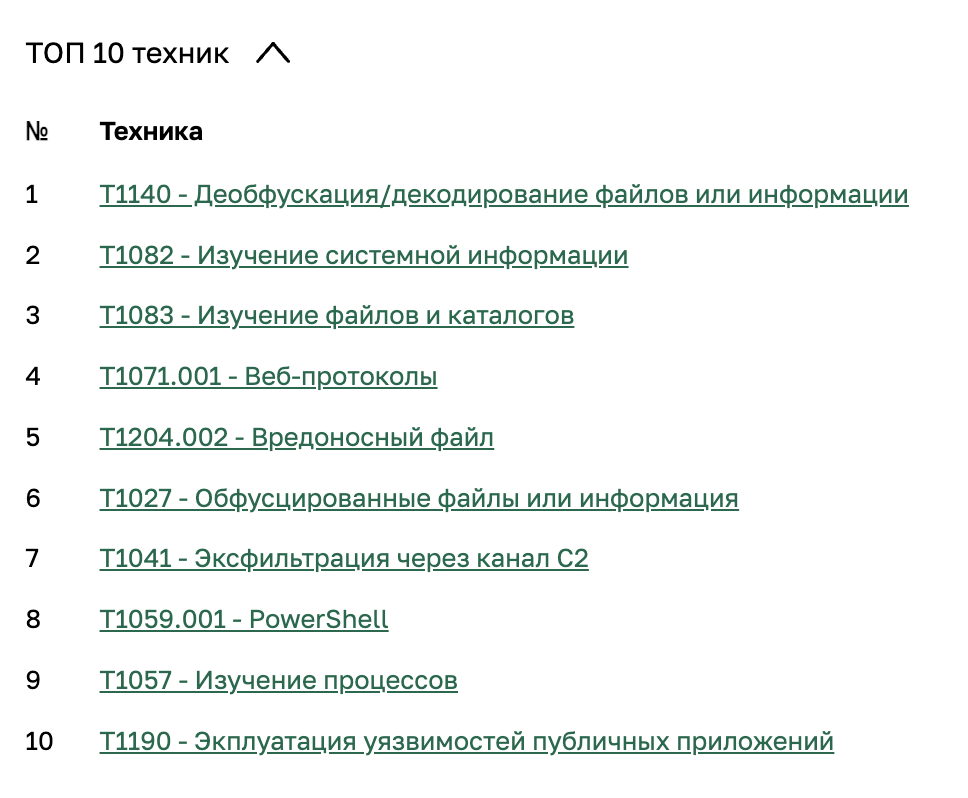

Оба типа моделирования можно строить как с учетом подтехник, так и с учетом их агрегации по главной технике. Так, можно описать сценарии с указанием конкретных подтехник и инструментов: T1059.001 – PowerShell, T1059.003 – командная оболочка Windows. Это все разновидности одной техники: T1059 – интерпретатор командной строки и сценариев. Соотвественно, и сам сценарий можно либо обобщить по основной технике, либо детализировать конкретно.

показывать подтехники

показывать подтехники| № | Техника |

|---|